Zenmapの使い方メモ

ネットワークの調査ではnmapを使いますが、

Windowsで手軽に使いたいと思いZenmapを入れてみました。

下記サイトからダウンロードできます。

http://nmap.org/download.html

真ん中くらいにある「Microsoft Windows binaries」の

nmap-6.40-setup.exeをダウンロードして実行します。

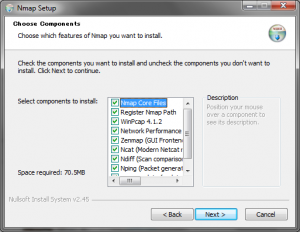

なりふり構わず全部入れます。

インストールの際にアンチウィルスソフトではじかれる可能性があるようですが、

その場合はアンチウィルスソフトを一時的に停止させればよいと思います。

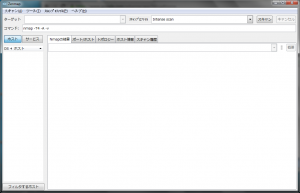

使い方は超簡単です。

ターゲットの部分にIPアドレスかドメインを入れてスキャンを押せばOKです。

スキャンプロファイルは選択できますが、最初はIntense scanでやってみて、

物足りなさを感じたら別なものを試していけばいいと思います。

※超簡単でも他の自分の管理しているサーバーに対してだけ実行したほうがいいですね。

以下はスキャンプロファイルのメモです。

■Intense Scan nmap -T4 -A -v スキャンタイミングを早くする(-T4) OS検出、バージョン検出、スクリプトスキャン、traceroute有効、詳細情報を取得する。 ■Intense scan plus UDP nmap -sS -sU -T4 -A -v Intense scanに加え、SYNスキャン(-sS)とUDPスキャン(-sU)を行う。 ■Intense scan, all TCP ports nmap -p 1-65535 -T4 -A -v Intense scanを実施するが、1-65535のすべてのTCPポートに対するスキャンを行う。 ■Intense scan, no ping nmap -T4 -A -v -Pn ping抜き(-Pn)のIntense scanを行う。 ■Ping scan nmap -sn pingスキャンを行う(-sn)。ポートスキャンは実施しない。 ■Quick scan nmap -T4 -F 通常よりも対象ポートを減らして高速スキャンを行う。(-F) ■Quick scan plus nmap -sV -T4 -O -F --version-light 高速スキャンを行うが、その際にOSの検出を行い(-O)、オープンされているポートについて サービスのバージョンもみる。(-sV,--version-light) ■Quick Traceroute nmap -sn --traceroute Traceroute(--traceroute)でpingスキャン(-sn)を行う。 ■Regular scan nmap 通常のNmapスキャン。 ■Slow comprehensive scan nmap -sS -sU -T4 -A -v -PE -PP -PS80,443 -PA3389 -PU40125 -PY -g 53 --script "default or (discovery and safe)" 低速だが広範囲のスキャンを実施する。 SYNスキャン(-sS) UDPスキャン(-sU) スキャンタイミングを早め(-T4) OS検出、バージョン検出、スクリプトスキャン、tracerouteを有効にする(-A) 詳細な情報の表示を向上させる(-v) ICMP Echo requestを用いた検出(-PE) ICMP timestamp requestを用いた検出(-PP) SYNスキャンのポートを指定する(-PS80,443) ACKスキャンのポートを指定する(-PA3389) UDPスキャンのポートを指定する(-PU40125) SCTPスキャンを行う(-PY) ソースポートの指定を行う(-g 53) defaultカテゴリーもしくはdiscoveryカテゴリーとsafeカテゴリに属するスクリプトを実行する。 "default or (discovery and safe)"

以上

関連する投稿:

- 2013-02-28:metasploitableダウンロード

- 2014-01-11:Cain and AbelでARPポイズニングを検証してみる その2

- 2013-10-04:ログローテート設定手順

- 2013-03-23:NeXposeインストール

- 2013-09-28:Webサーバーへの攻撃手法